Voor veel organisaties is het nog onduidelijk wat precies de bedoeling is van NIS2 en wat […]

Medische apparatuur blijkt vatbaar voor virussen. Voor informatici in de zorg is dit eigenlijk geen nieuws. […]

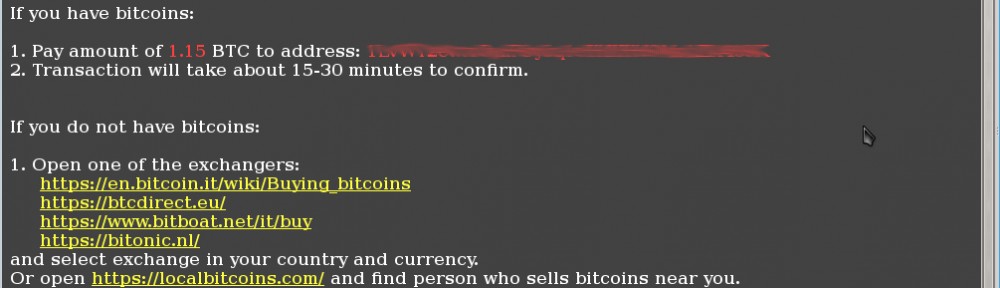

Stel je eens voor, je komt ’s morgens op je werk en het hele bedrijf zit […]

Vandaag las ik een (on)verwacht nieuwsbericht over het vertrouwen in virusscanners. Het bericht stelt dat veel mensen […]

Het gaat maar door, die meldingen over vertrouwelijke gegevens die op straat komen te liggen, over […]