Medische apparatuur blijkt vatbaar voor virussen. Voor informatici in de zorg is dit eigenlijk geen nieuws. […]

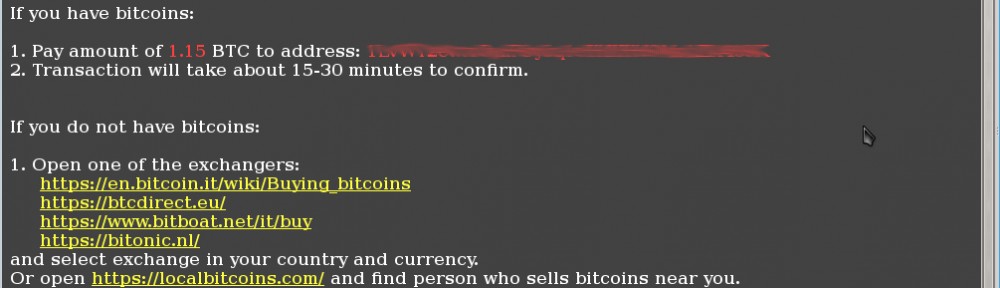

Stel je eens voor, je komt ’s morgens op je werk en het hele bedrijf zit […]

Veel bedrijven, maar ook steeds meer particulieren maken gebruik van IP-camera’s als beveiligingsmaatregel. Ik laat in […]

Het gaat maar door, die meldingen over vertrouwelijke gegevens die op straat komen te liggen, over […]